¿Y si redefinimos la Triada de Ciberseguridad en Sistemas OT?

En un mundo donde la interconexión de los sistemas de Tecnologías de la Operación (OT) es cada vez más evidente, es fundamental revisar y actualizar nuestros enfoques de ciberseguridad. Aunque la Triada C-I-A (Confidencialidad, Integridad y Disponibilidad) ha guiado históricamente nuestras estrategias, este artículo sugiere la adopción de un nuevo modelo: Información-Control-Configuración (I-C-S). Este marco no solo prioriza la disponibilidad, sino que también enfatiza las cualidades de la seguridad de los procesos a la vez que integrando la gestión de los datos que va creciendo en la digitalización de la industria. Adoptar este enfoque integral es esencial para salvaguardar nuestras infraestructuras críticas en un panorama de amenazas en constante evolución.

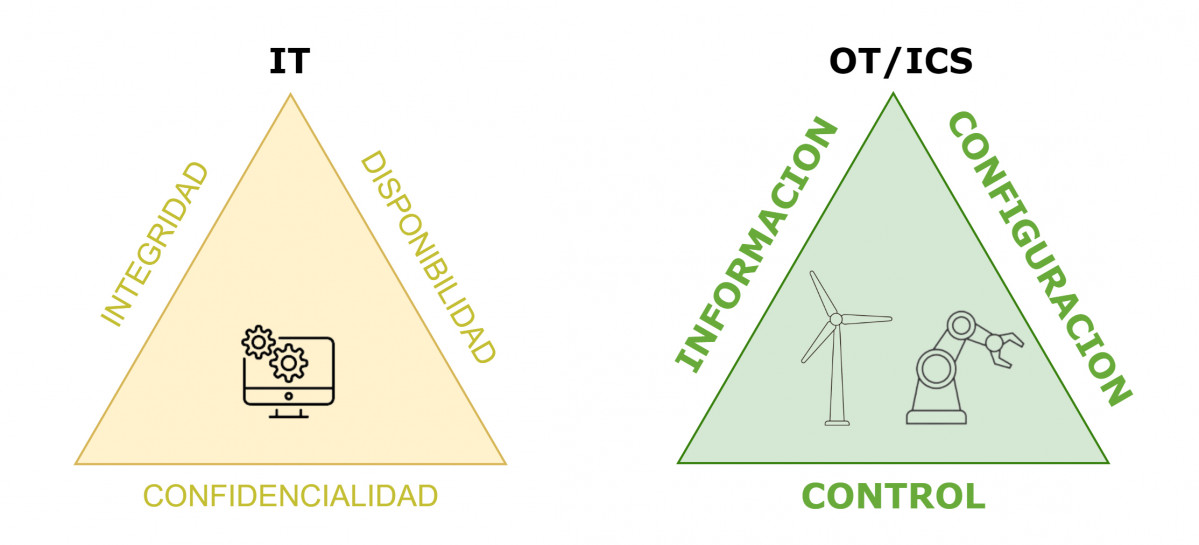

¿Redefinir la Triada de Ciberseguridad al hablar de OT? Normalmente hablamos en ciberseguridad de la Triada C-I-A por sus palabras en inglés, Confidentiality-Integrity-Availability (Confidencialidad-Integridad-Disponibilidad). Y siempre se ha comentado como la principal diferencia entre OT (Tecnologías de la Operación) e IT (Tecnologías de la Información) es, cómo la confidencialidad de la información prima en IT, mientras que en OT la disponibilidad del sistema suele ser primordial debido a la necesidad de mantener operaciones continuas.

Esto es, en esencia, correcto, pero quizás tenemos que ir a otro nivel para que los parámetros sean más “accionables”, que haya una relación entre cómo se opera y programa un sistema de control y unos parámetros con los qué compararlos.

No olvidemos que la ciberseguridad en sistemas de automatización y control se ha vuelto crítica desde que somos conscientes de cuánto están interconectados estos sistemas pese a no haber sido diseñados originalmente con la seguridad en mente. Stuxnet. allá por 2010, el malware que paralizó el programa nuclear iraní modificando controladores y SCADA de Siemens, nos hizo ver que se requería prestar gran atención a las defensas de los activos.

Desde entonces, hemos vivido otros ataques que nos han ayudado a entender, tanto los vectores de entrada como los posibles impactos. Por ejemplo, ataques avanzados a sistemas de seguridad instrumentada (SIS) -que se pensaban invulnerables porque ya incorporaban muchas buenas prácticas en cuanto a control de configuración y validación de datos- hasta ataques, no exactamente contra sistemas OT, pero que paralizaron la operativa del mayor oleoducto del país.

Además, desde el mundo de la automatización, siempre se ha tenido mucho más conocimiento del ámbito de programación y análisis de fallas desde dicho entorno, el que da la estación de ingeniería, que de su traslación al tráfico industrial, que analizan expertos de redes, pero no necesariamente con conocimientos de su implicación en estos sistemas.

Por estas cosas, es bueno hacer una aproximación que permita un adecuado entendimiento entre las partes involucradas, tanto de cara al diseño, como a las protecciones de ciberseguridad como a la respuesta ante incidentes.

Esta necesidad de un enfoque más integral se refleja en el modelo de Información-Control-Configuración y que bien podría ser I-C-S por las siglas en inglés, Information-Control-Set Up.

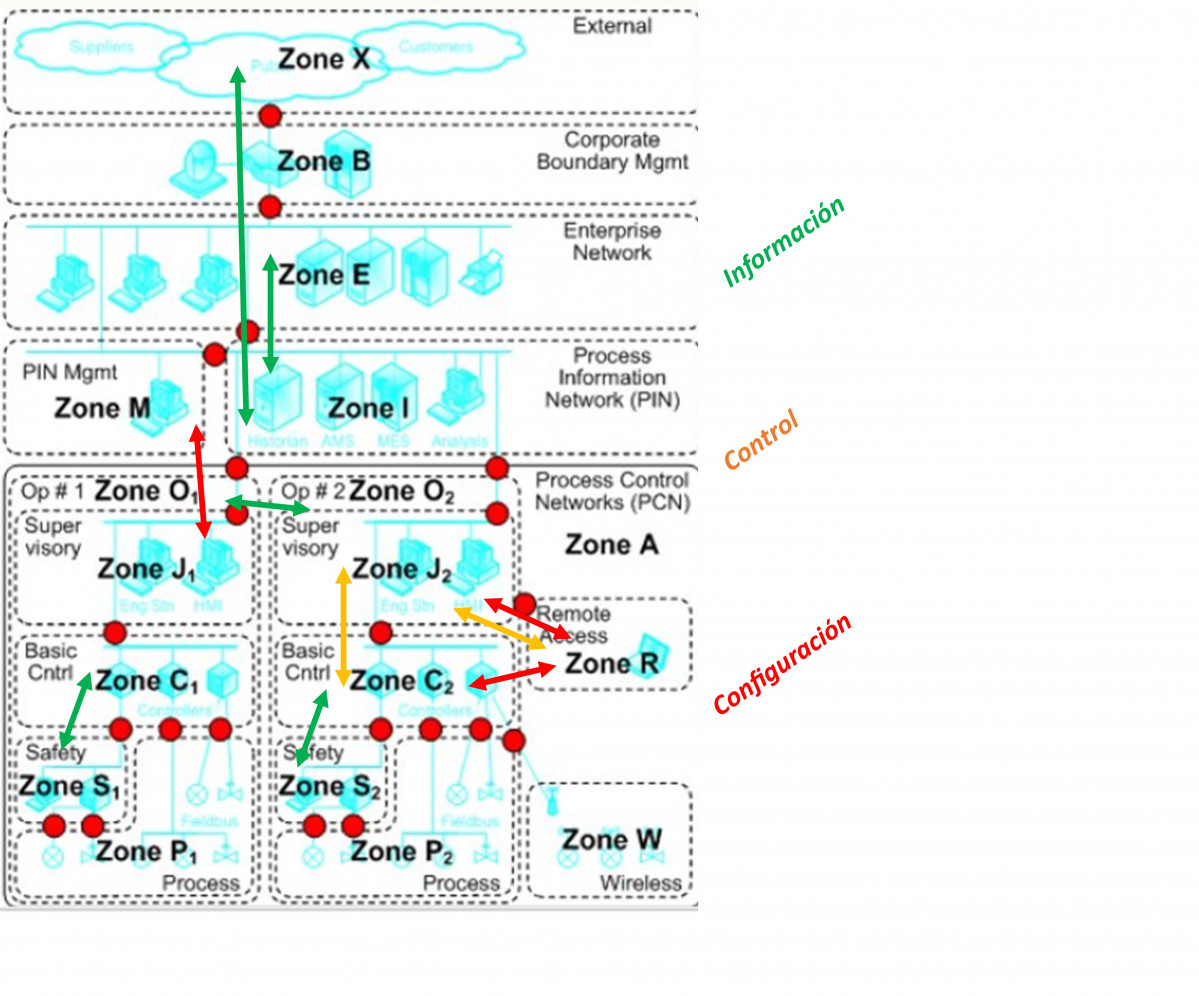

¿Por qué es importante esta diferenciación? En la actualidad, muchas empresas están acometiendo proyectos de segmentación de redes OT, junto con controlar el inventario de dispositivos. El problema es acometerlo de manera efectiva y de ahí este artículo.

En muchos casos la segmentación no va más allá de qué puede hablar con qué; sin embargo, sin ir a nivel de protocolo industrial, un fallo de configuración en una modificación de la red, o accesos remotos desde equipos comprometidos, pueden sobrepasar estas defensas.

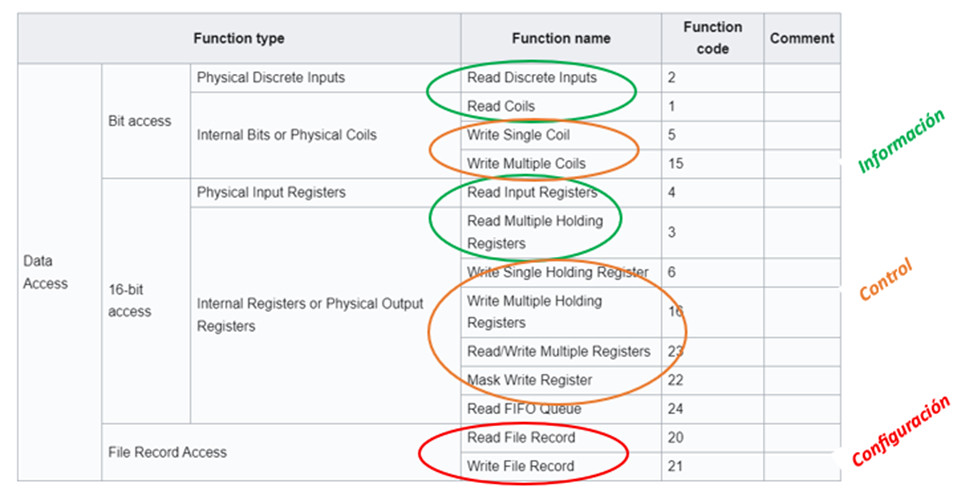

El siguiente paso es restringir las comunicaciones a los protocolos autorizados. Aunque hay diversidad de protocolos industriales, quizás podríamos identificar algunos que son los que mayoritariamente se encuentran en las industrias e IoT: Profinet & Profibus, OPC, Modbus y MQTT.

Aun así, cada vez hay más artículos que referencian cómo están evolucionando ataques y pruebas de concepto a partir de abusar del protocolo industrial. No olvidemos que Stuxnet ya lo hacía y fue capaz de cambiar los setpoints de velocidad de centrifugadoras para que trabajaran en frecuencia crítica, que modificó la lógica de las válvulas de venteo para que no abrieran en las descargas y las líneas quedaran obstruidas y también modificó láminas de SCADA para que los operadores no pudieran observar la velocidad real de las centrifugadoras atacadas ni ver si estas habían disparado.

¿Cuál es el problema? Que dejando la comunicación del protocolo para, solamente tomar datos, alguien podría parar el sistema o cambiar la configuración del mismo. Por eso, es crucial no solo segmentar las redes y controlar el acceso, sino también implementar controles estrictos sobre qué protocolos pueden ser utilizados y bajo qué condiciones, asegurando que cada comunicación sea legítima y segura.

- Información: Se refiere a la recopilación de datos de los sistemas para monitoreo, análisis y optimización, crucial en la Industria 4.0. Y así hacer casos de uso tan variados como optimizar la producción, mantenimiento preventivo, hasta gemelos digitales que permitan evaluar el funcionamiento dinámico del sistema en distintos escenarios. En muchos casos se utiliza un gateway que convierte el protocolo industrial en el utilizado para subir a un repositorio de datos, mayoritariamente MQTT. Es fundamental garantizar que la información recopilada sea precisa y esté protegida contra alteraciones.

- Control: Todas las acciones que hace un operador de planta para gestionar los sistemas de control. Parar o arrancar equipos, abrir o cerrar válvulas o interruptores, o cambiar la consigna de funcionamiento de un sistema automático (velocidad de la línea, caudal, nivel de calderines, pH del producto, etc). La seguridad aquí se centra en asegurar que solo los operadores autorizados puedan realizar estas acciones y que las comunicaciones no sean interceptadas o manipuladas.

- Configuración (set-up en Inglés): Todas las gestiones que hace el personal de ingeniería o mantenimiento. Desde crear lazos de control, modificar límites de protección de funcionamiento o cargar programas completos implicando todo lo anterior. Las consecuencias en estos casos pueden ser catastróficas, tanto para la instalación como para la calidad del producto resultante, como causar daños físicos o financieros significativos.

En el primer grupo podríamos hablar de modificar límites de temperatura o presión a las que funcionan calderas o columnas de destilación, límites de velocidad que afectaran a turbinas -térmicas o eólicas- pero también parámetros eléctricos con los que atacar el sistema de transporte o distribución eléctrica.

En el segundo grupo hablaríamos de sectores como el agua, farmacéutico o alimentario, donde las alteraciones implicaran la insalubridad de los productos y sí, estos ataques se podrían realizar tanto contra los equipos que producen las mezclas como con los equipos que protegen de los valores no pasan de los límites de seguridad.

Desde el concepto de seguridad de red, esta diferenciación se encuentra en la denominada “Capa 7” o “Capa de aplicación” (según el modelo estándar de capas de comunicación de OSI -Open Systems Interconnection-, no confundir con los niveles de la pirámide de automatización -ISA95 o modelo de Purdue-)

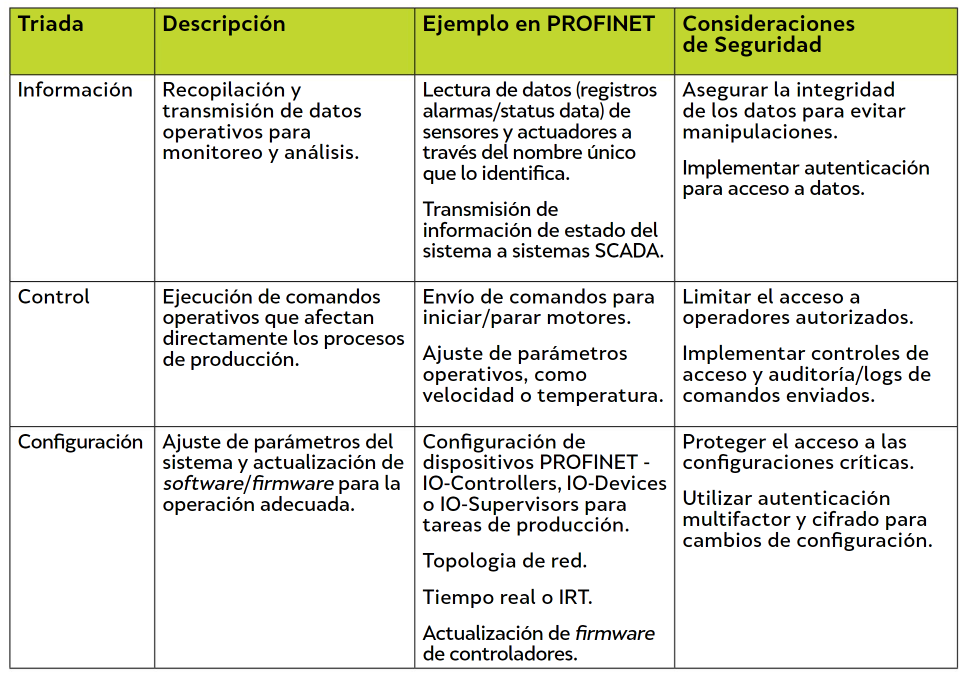

Para la triada propuesta de Información-Control-Configuración, evaluamos el estándar de comunicación industrial PROFINET. Recordemos que facilita la integración de dispositivos de campo como sensores y actuadores con sistemas de control, permitiendo un intercambio rápido y confiable de datos. Admite comunicaciones cíclicas y acíclicas, proporcionando flexibilidad para el control en tiempo real y la transferencia de datos diagnósticos, utilizando la capa 7 para aplicaciones y la capa 5 para la gestión de sesiones de datos.

Podríamos evaluar la defensa de nuestros activos con la siguiente tabla:

¿Hacia dónde debemos dirigirnos?

Debemos avanzar a hacer un control granular sobre los protocolos industriales y determinar qué usuarios tienen permiso para cada grado de privilegio.

Esta práctica está asentada en los principales fabricantes de control distribuido (DCS), sistemas instrumentados de seguridad (SIS) y sistemas SCADA, sin embargo, daba lugar a la falsa creencia de que hacer cambios en los controladores no era posible sin pasar por dichos sistemas.

No olvidemos que un controlador normal tradicionalmente responde a todas las peticiones de quienes llegan hasta ellos, y es por eso que se ha de poner un nivel adicional a nivel de control de red.

Algunos firewalls de nueva generación permiten esta granularidad en el control de los distintos comandos dentro del protocolo industrial.

Por ejemplo, las operaciones de "lectura" de archivos de configuración deben estar estrictamente limitadas a aquellos usuarios que tengan autorización explícita para realizar cambios de configuración. Aunque conceder permisos de "solo lectura" puede parecer una buena práctica de seguridad, sin un control granular adecuado, estos permisos pueden convertirse en un vector de ataque, permitiendo a actores malintencionados acceder a información sensible y potencialmente comprometer la seguridad del sistema.

Por último

Esta propuesta no es normalmente comentada pero tampoco puede considerarse disruptiva. Se trata de destacar y dar más importancia a conceptos comunes dentro del mundo de la automatización y de la ciberseguridad en entornos OT desde el punto de vista de los conceptos que manejan los equipos de automatización y control.

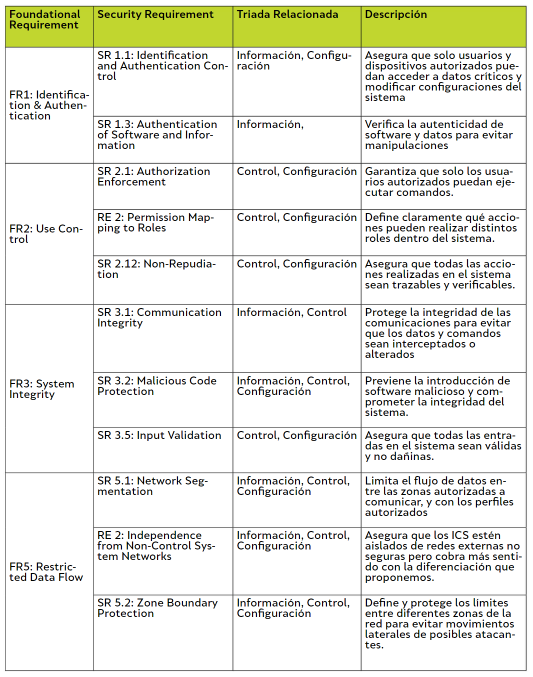

Además, para demostrar el valor añadido de esta propuesta y ayudar al lector, cabe destacar que está claramente alineada con las familias de controles definidos en la norma ISA/IEC 62443-3-3. Algunos de los controles relevantes se incluyen en la siguiente tabla:

Agustín Valencia - OT/ICS/xIoT Cyber Security Business Development, Fortinet

Manuel Ballesteros - Cyber Security OT Engineer, Siemens-Gamesa

Miembros del Grupo de Trabajo de Ciberseguridad Industrial ISA – Spain Chapter

----

Este artículo aparece publicado en el nº 558 de Automática e Instrumentación págs. 54 a 58.

Control basado en PC para una máquina de envasado de cápsulas y monodosis de uso alimentario

Comentarios